Door Karina Meerman

Beeld Nina Schollaardt

De risico’s voor gedigitaliseerde (keten)processen nemen toe, waardoor informatiebeveiliging en privacybescherming chefsache zijn geworden. Het ministerie van Justitie en Veiligheid (JenV) is daarom gestart met governance, risk en compliance-capaciteiten waarmee ze de risico’s van informatiebeveiliging en privacybescherming effectief en efficiënt kan sturen, beheersen en verantwoorden.

In het verleden was de aanpak van informatiebeveiliging en privacybescherming gebaseerd op compliance, zegt Wilbert Schel, chief information security officer (CISO) van JenV. “Organisaties namen vooral preventieve maatregelen en omringden hun ICT-systemen met een dikke buitenmuur om ze te beschermen tegen dreigingen van buitenaf. Nu de aanvallen en de verdediging complexer zijn geworden, is de vraag is niet meer óf een organisatie wordt getroffen door een cyberaanval, maar wanneer.” De nadruk op preventieve maatregelen verschuift daarom naar detecterende, repressieve en corrigerende systemen, met als doel dat (keten)processen zo min mogelijk verstoord raken. Daarnaast worden (keten)processen steeds meer gedigitaliseerd met geavanceerde technologieën (zoals internet-, cloud-, AI- en data-analyse-technologie) waardoor de afhankelijkheid van ketenpartners en leveranciers groter wordt. Schel zegt hierover: “Werken met normenkaders kan nog steeds, maar dan wel op basis van risico’s. Dit vraagt om een andere manier van denken. Niet: hoe voldoe ik aan de normenkaders, maar hoe groot is het risico voor mijn processen en dienstverlening wanneer een systeem uitvalt en/of data uitlekken?”

Risicogericht werken in stappen

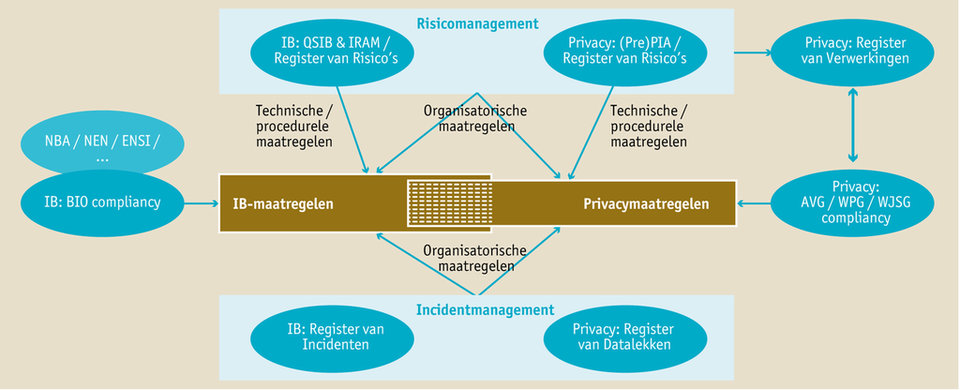

Risicogestuurd werken en denken vraagt om het bepalen van de risicobereidheid door het management. Oftewel: welke risico’s is het management bereid om te accepteren, dat is stap nul. Stap één is de risico’s bepalen die de primaire processen en de dienstverlening bedreigen. Stap twee is het inschatten van de impact van die risico’s. Stap drie is het kiezen van de aanpak van risico’s ontwijken, accepteren, overdragen of mitigeren. Stap vier is het selecteren van maatregelen op basis van een kosten-batenafweging. Essentieel voor het sturen, beheersen en verantwoorden van de informatiebeveiliging is dat het landschap van systemen, risico’s en maatregelen zorgvuldig wordt vastgelegd en bijgehouden. Daarnaast is het belangrijk om beveiligingsincidenten te monitoren, waaronder datalekken. Terugkerende incidenten zijn een aanwijzing voor het bestaan van risico’s die de aandacht van het management vragen.

Wilbert Schel: “Niets zo vervelend als geen plan hebben op het moment van een incident.”

Stap nul is: welke risico’s is het management bereid om te accepteren

Governance

Cruciaal is dat de processen op het gebied van informatiebeveiliging en privacybescherming worden vastgelegd. Evenals de verdeling van de bevoegdheden en verantwoordelijkheden in deze processen en de cyclische sturing daarop. JenV heeft deze sturing opgenomen in de planning- en beheersingscyclus. “Niets zo vervelend als geen plan hebben op het moment van een incident”, zegt Schel. Hij benadrukt dat er veel meer mensen in actie moeten komen dan meestal wordt aangenomen. “Eén systeem wordt vaak gebruikt in meerdere processen, dus alle mensen die daarmee werken worden geraakt. Dan hebben we nog het lijnmanagement, de CISO, de ICT-organisatie en de ICT-leveranciers. Al met al praten we bij een incident over tien tot twintig verschillende actoren met een eigen rol, bevoegdheden en verantwoordelijkheden.”

GRC biedt overzicht

Eind 2021 werd de wereld opgeschrikt door een kwetsbaarheid in Apache Log4j, software die wereldwijd in talloze systemen werd gebruikt. Ook bij JenV. Schel zegt: “We hebben de systemen gescand naar de kwetsbaarheid, de risico’s bepaald, de aanpak en maatregelen geselecteerd. Dat moest zo snel mogelijk om compromittering te voorkomen. Dit voorval geeft aan hoe belangrijk het is om overzicht te houden op de systemen die je gebruikt, wat de risico’s zijn en wat de stand van de maatregelen is.”

Om dat overzicht te hebben zijn GRC-capaciteiten nodig, governance, risk & compliance. Daarbij gaat het om vastgestelde processen, opgeleide mensen, ingerichte administratie en software. De realisatie van deze capaciteiten is onderdeel van het plan van aanpak informatiebeveiliging (PvA IB) 2.0. De ondersteunende software is op basis van een programma van eisen geselecteerd, geïnstalleerd en in gebruik genomen. Er is conform het Plan van Aanpak gekozen voor één tool voor het hele departement. De administratie wordt gevuld met gegevens over de staat van de informatiebeveiliging en privacybescherming (zie figuur).

In de GRC-software worden de systemen, verwerkte persoonsgegevens, relevante normenkaders, incidenten, risicobereidheid en risicoanalyses, dpia’s en maatregelen vastgelegd. Dashboards geven CISO’s en CPO’s inzicht in de stand van zaken van de mitigatie van risico’s op verschillende niveaus in de organisatie. Het lijnmanagement kan vervolgens effectief en efficiënt (bij)sturen op basis van advies van CISO’s en CPO’s. Het GRC-tool ondersteunt ook het besluitvormingsproces.

Eerst organiseren!

GRC-software geeft CISO’s en CPO’s een mooi instrument om bestuurders aan het denken te zetten, stelt Schel. “Zaak is mogelijke risico’s te doorgronden, de impact op de primaire processen te duiden en om te zetten naar scenario’s en maatregelen. Dat maakt inzichtelijk welke maatregelen werken, welke niet en wat nog ontbreekt op verschillende niveaus in de organisatie.” Maar Schel waarschuwt: “Let op: eerst organiseren, dan automatiseren. Het maakt niet uit hoe goed de GRC-software is, wanneer de informatiebeveiligings- en privacybeschermingsprocessen en de sturingscyclus niet op orde en uniform zijn, wordt het alsnog een rommeltje.”

De belofte van GRC-capaciteiten is nog veel groter, zegt Schel, omdat deze ook op andere terreinen van bedrijfsvoering en taakuitvoering kunnen worden ingezet. Zoals financiën, personeel en organisatie. De structuur van de GRC-capaciteiten is steeds dezelfde. JenV werkt dan ook aan een visie en strategie voor breed gebruik van een GRC-tool. “De verwachting is dat inzicht in de compliance en de risico’s op centraal en decentraal niveau sterk toeneemt en de sturing, beheersing en verantwoording sterk vergemakkelijken”, besluit Schel.

Deel dit artikel: